透明加密软件哪个好?强烈推荐7款好用稳定的透明加密软件!

在数据泄露风险日益严峻的当下,企业亟需通过技术手段构建数据安全防线。透明加密技术凭借“无感加密、强制防护”的特性,已成为企业数据安全领域的核心解决方案。

透明加密软件哪个好?强烈推荐7款好用稳定的透明加密软件,为企业数据安全提供全方位参考。

一、中科安企软件:国产透明加密的标杆之选

该软件以“全场景覆盖、智能化管控”为核心优势,通过五大加密模式、高强度加密算法及多维度防护功能,为企业提供数据全生命周期安全保障。访问软件官网可获取产品详细资料及免费试用。

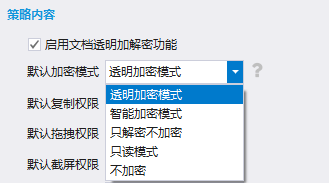

(一)五种加密模式:灵活适配企业复杂场景

传统加密软件模式单一,难以满足研发、财务、市场等部门差异化需求。

透明加密模式:文件在创建、编辑、保存时自动加密,内部流转无感知,外发即乱码。

智能加密模式:设置了这种模式的客户端,本地自己生成的文件都不加密,但是能打开公司内部的加密文件,并且打开这些加密文件去编辑保存后不改变文件的加密状态。

只解密不加密模式(老板模式):设置后,操作加密文件打开保存之后就会自动解密,不需要走申请解密流程

不加密模式:设置不加密模式后,相当于管理员关闭了终端电脑的阅读加密文件的权限,关闭后已经加密的文件无法再打开,同时新建新保存的文件也不再加密了。

只读模式:设置后,终端操作加密文件时只允许阅读,无法修改,无法另存。

(二)加密算法:自主可控的国产化技术

依赖国际算法可能面临技术封锁风险。采用自主研发的加密算法,兼顾安全性与性能优化,同时支持AES-256等国际标准算法,满足等保2.0、GDPR等法规要求。

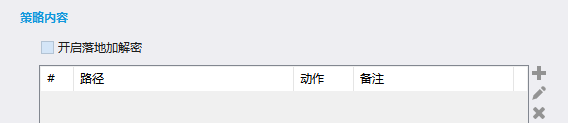

(三)落地加密:从源头阻断数据泄露

文件保存至本地时易因未加密被窃取。文件到达本机时自动强制加密,杜绝“收到机密文件后故意不打开,直接转发”的漏洞。

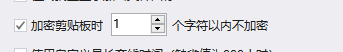

(四)复制和剪贴板加密:防止内容泄露

传统复制粘贴操作易导致数据外泄。从加密文档中复制文字或图片时,粘贴内容自动变为“您复制的内容已被加密处理”,并记录操作日志供审计。

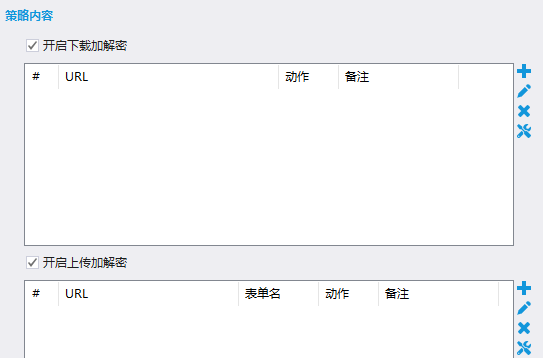

(五)加密网关:构建数据流出防火墙

邮件、即时通讯工具等外发渠道难以管控。加密网关可自动拦截外发行为,生成带密码或有效期限制的外发文件包。接收方需通过审核才能查看,且禁止打印、截图或二次转发。

(六)全类型文件支持:覆盖企业核心资产

图纸、源代码、视频等非标准文件加密难度大。支持CAD图纸、Office文档、代码文件、视频等200+格式加密,兼容Windows、macOS、Linux及信创环境。

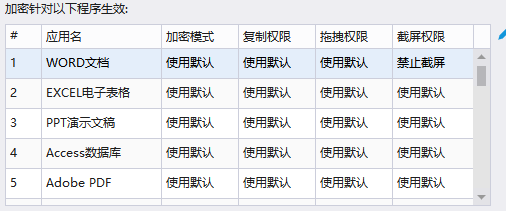

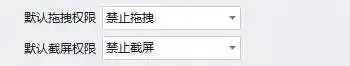

(七)禁止截屏、拖拽:阻断视觉泄露途径

屏幕截图、文件拖拽是数据泄露的常见手段。

提供“禁止PrtScr键”“禁止截屏”“受控进程窗口显示时禁止截屏”等选项,防止通过截图或拖拽泄露敏感信息。

二、Symantec Endpoint Encryption:全盘加密的“钢铁堡垒”

核心优势:支持Windows、macOS、Linux跨平台管理,与TPM芯片深度集成,防止硬盘拆卸后数据读取。

适用场景:跨国企业、金融机构等对硬件安全要求高的场景。

局限:仅支持基础文件加密,缺乏图纸专属功能(如格式兼容、行为分析),部署成本较高。

三、McAfee Complete Data Protection:多层认证的“安全网关”

核心优势:结合硬件令牌与生物识别,防止密码泄露导致的文件破解;支持Box、Dropbox等云盘文件设置查看次数、水印。

适用场景:远程办公企业、法律行业等需严格管控云协作数据的场景。

痛点:对CAD软件兼容性不足,需额外配置插件,影响设计效率。

四、Digital Guardian:文件分类识别的“智能哨兵”

核心优势:通过机器学习识别图纸中的“机密”“内部”等级,自动应用加密策略;支持邮件、即时通讯工具的外发申请,需多级审批方可解密。

适用场景:研发密集型企业,如芯片设计、生物医药领域。

用户反馈:适合需要集中管理和跨平台协作的企业,但部署可能较为复杂。

五、Forcepoint DLP:基于用户行为分析的动态防护

核心优势:通过UBA技术分析用户操作习惯(如文件访问频率、外发时间),动态调整权限;支持远程办公场景下的实时权限管控。

适用场景:跨国企业、咨询公司等需灵活管控员工权限的场景。

案例:某咨询公司通过该软件,提前预警一起员工非工作时间下载客户数据的违规行为。

六、CryptGuard:军事级数据销毁的终极方案

核心优势:符合NSA标准的数据擦除算法,7次覆写仅需3秒;支持光子加密技术,利用量子随机数生成器产生密钥。

适用场景:政府机构、国防企业等对数据销毁要求极高的场景。

技术亮点:生物电信号认证(通过脑电波模式进行身份验证),彻底杜绝密码泄露风险。

七、VaultCore:零信任架构的实时响应系统

核心优势:默认拒绝所有访问,需逐项申请权限;动态脱敏引擎根据用户角色实时屏蔽敏感字段;遭遇攻击时30秒内完成全盘加密。

适用场景:金融行业、电商平台等需实时防御攻击的场景。

创新点:行为经济学模型,通过操作习惯分析预防内部威胁。

选型建议:兼顾安全与效率

明确需求:梳理业务特点、数据安全需求及现有IT环境,确定加密软件应具备的核心功能(如是否需支持CAD图纸、是否需云协作管控)。

评估功能:关注加密算法强度、加密策略灵活性、与现有办公系统的集成程度、移动设备管理能力及法规遵从支持。

考量服务:调研厂商的售后服务、技术支持、产品更新迭代速度及用户口碑。

平衡成本:在满足功能需求与服务质量的前提下,对比各品牌的价格、实施成本、运维成本及预期收益。

结尾:透明加密技术已从单一的文件防护升级为企业数据安全战略的核心组件。以上几款软件各有特色,可以满足不同场景需求。企业应根据自身实际,选择最适合的透明加密软件,构建坚实的数据安全防线。

责编:付